平成27年度 春期 午前Ⅱ問題の解答と解説

試験時間は 10:50 ~ 11:30(40 分)である。

問1 プロジェクトガバナンス

ISO 21500 によれば,プロジェクトガバナンスを維持する責任は誰にあるか。

問1 の解答と解説

【答え】エ

ISO 21500 によれば,プロジェクトガバナンスを維持する責任は,プロジェクトを承認して経営的判断を下すプロジェクトスポンサ,又は上級経営レベルでの指導をするプロジェクト運営委員会にある。

問2 生産性

工程別の生産性が次のとおりのとき,全体の生産性を表す式はどれか。

- 設計工程:$X$ ステップ/人月

- 製造工程:$Y$ ステップ/人月

- 試験工程:$Z$ ステップ/人月

問2 の解答と解説

【答え】エ

開発規模数 $N$ ステップにおける生産性を求める。まず,工程別の作業量は,次のとおり。

全体の生産性は,次式で求められる。

\[ \frac{N}{\frac{N}{X}+\frac{N}{Y}+\frac{N}{Z}} = \frac{1}{\frac{1}{X}+\frac{1}{Y}+\frac{1}{Z}} \]問3 組織のプロセス資産

PMBOK によれば,組織のプロセス資産に分類されるものはどれか。

問3 の解答と解説

【答え】ア

PMBOK によれば,課題と欠陥のマネジメントの手順は,組織のプロセス資産に分類される。

問4 作業配分モデル

過去のプロジェクトの開発実績から構築した作業配分モデルがある。システム要件定義からシステム内部設計までをモデルどおりに進めて 228 日で完了し,プログラム開発を開始した。現在,200 本のプログラムのうち 100 本のプログラム開発を完了し,残り 100 本は未着手の状況である。プログラム開発以降もモデルどおりに進捗すると仮定するとき,プロジェクトの完了まで,あと何日掛かるか。ここで,プログラムの開発に掛かる工数及び期間は,全てのプログラムで同一であるものとする。

| システム要件定義 | システム外部設計 | システム内部設計 | プログラム開発 | システム結合 | システムテスト | |

|---|---|---|---|---|---|---|

| 工数比 | 0.17 | 0.21 | 0.16 | 0.16 | 0.11 | 0.19 |

| 期間比 | 0.25 | 0.21 | 0.11 | 0.11 | 0.11 | 0.21 |

問4 の解答と解説

【答え】イ

システム要件定義からシステム内部設計までをモデルどおりに進めて 228 日で完了している。また,システム要件定義からシステム内部設計までの作業配分モデルは 0.17 + 0.21 + 0.16 = 0.57 であり,プロジェクト全体の工数は次式で求められる。

一方,プログラム開発は 200 本のプログラムのうち 100 本のプログラム開発を完了(進捗 50 %)であるから,プログラム開発(進捗 50 %),システム結合,システムテストの期間比は,次式で求められる。

よって,プログラム開発以降もモデルどおりに進捗すると仮定するとき,プロジェクトの完了までの日数は,次式で求められる。

問5 RACI チャート

表は,RACI チャートを用いた,あるプロジェクトの責任分担マトリックスである。設計アクティビティにおいて,説明責任をもつ要員は誰か。

| アクティビティ | 要員 | |||||

|---|---|---|---|---|---|---|

| 阿部 | 伊藤 | 佐藤 | 鈴木 | 田中 | 野村 | |

| 要件定義 | C | A | I | I | I | R |

| 設計 | R | I | I | C | C | A |

| 開発 | A | - | R | - | R | I |

| テスト | I | I | C | R | A | C |

問5 の解答と解説

【答え】エ

RACI チャートは,RAM(責任分担マトリックス)の一種で,二次元の表の各軸に要員名と作業を設定し,それぞれの要員が担う役割および負う責任を作業別に一覧にしたものである。プロジェクト内での責任を明確化するとともに,作業が適切に割り振られる手助けをする。

- Responsible(実行責任)

- Accountable(説明責任)

- Consulted(相談対応)

- Informed(報告先,情報提供)

設計アクティビティにおいて,説明責任「A」がついているのは野村である。

問6 ブルックスの法則

プロジェクトの人的資源マネジメントに関して,"ブルックスの法則" で述べられていることはどれか。

問6 の解答と解説

【答え】エ

ブルックスの法則(Brooks’s law)とは,「遅れているソフトウェアプロジェクトへの要員追加は,プロジェクトをさらに遅らせる」という,ソフトウェア開発のプロジェクトマネジメントに関する法則のことである。

問7 クリティカルチェーン法

クリティカルチェーン法におけるタスクのスケジューリングとバッファの設定方法のうち,適切なものはどれか。

問7 の解答と解説

【答え】イ

クリティカルチェーン法(CCM : Critical Chain Method)は,TOC(制約理論)で有名なゴールドラット博士が 1997 年に発表した "Critical Chain" の中で提唱した概念である。TOC の考え方をプロジェクトマネジメントに取り入れたもので,クリティカルパス法(CPM : Critical Path Method)では考慮していなかった「資源の制約(資源の競合)」,すなわち "人(要員)" や "機械(開発サーバや開発端末)" などの依存関係を加味してスケジュールを作成する。

プロジェクトのスケジュール管理で使用する "クリティカルチェーン法" の実施例として,限りある資源とプロジェクトの不確実性に対応するため(クリティカルパスを守るため),合流バッファとプロジェクトバッファを設ける。

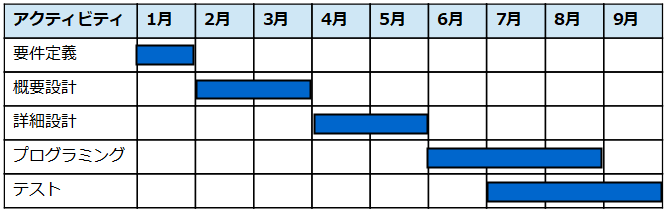

問8 ガントチャート

工程管理図表の特徴に関する記述のうち,ガントチャートのものはどれか。

問8 の解答と解説

【答え】ウ

ガントチャート(Gantt chart)とは、プロジェクトの工程管理などで用いられる図表の一つで、縦に並んだ棒グラフの列で計画や進捗を視覚的に表したもの。1910年代にアメリカの機械エンジニア、経営コンサルタントのヘンリー・ガント(Henry L. Gantt)が考案した。

問9 クラッシング

プロジェクトマネジメントにおけるクラッシングの例として,適切なものはどれか。

問9 の解答と解説

【答え】ア

プロジェクトマネジメントにおけるクラッシングとは,プロジェクトのスケジュールを短縮するために,アクティビティに割り当てる資源を増やして,アクティビティの所要期間を短縮する技法。例えば,メンバの時間外勤務を増やしたり、業務内容に精通したメンバを新たに増員するなど、クリティカルパス上のアクティビティに資源を追加投入して短縮を図る。

問10 EMV

EMV を採用しているプロジェクトにおける,ある時点の CPI が 1.0 を下回っていた場合の対処として,適切なものはどれか。

問10 の解答と解説

【答え】ウ

CPI(コスト効率指数)は,AC に対する EV の比率を示す。1.0 より大きければ実コストが計画より削減,1.0 ちょうどで計画通り,1.0 より小さければコスト超過を意味する。

問11 IFPUG 法

ファンクションポイント法の一つである IFPUG 法では,機能を機能種別に従ってデータファンクションとトランザクションファンクションとに分類する。機能種別を適切に分類したものはどれか。

- EI : 外部入力

- EIF : 外部インタフェースファイル

- EO : 外部出力

- EQ : 外部照会

- ILF : 内部論理ファイル

| データファンクション | トランザクションファンクション | |

|---|---|---|

| EI, EO, EQ | EIF, ILF | |

| EIF, EQ, ILF | EI, EO | |

| EIF, ILF | EI, EO, EQ | |

| ILF | EI, EIF, EO, EQ |

問11 の解答と解説

【答え】ウ

ファンクションポイント(FP : Function Point)法とは,ソフトウェアの機能を,外部入力,外部出力,内部論理ファンクション,外部インタフェースファイル,外部照会の 5 つのファンクションタイプに分けて,それぞれの機能の複雑さに基づいて工数を見積もる手法である。画面や帳票などユーザの目に見える単位で工数を見積もるため,見積もりの根拠をユーザが理解しやすい,という特徴がある。

また,開発に複数のプログラム言語を用いる場合,プログラム言語に依存しない見積りが行えることも特徴である。

| 分類 | ファンクションタイプ | 内容 | |

|---|---|---|---|

| 記号 | 名称 | ||

| データ ファンクション |

ILF | 内部論理ファイル | 該当するアプリケーションによって作成,更新,参照,削除を行うデータのまとまり |

| EIF | 外部インタフェースファイル | 他アプリケーションによって作成されたデータのまとまりで,該当するアプリケーションは参照だけを行うもの | |

| トランザクション ファンクション |

EI | 外部入力 | 当該アプリケーションの外部からデータを入力し,データファンクションを追加,修正,削除する処理 |

| EO | 外部出力 | 計算などの処理ロジックを通したデータを画面,帳票,他アプリケーションなどに出力する処理 | |

| EQ | 外部照会 | 計算などの処理ロジックを通さないデータを画面,帳票,他アプリケーションなどに出力する処理 | |

問12 定性的リスク分析

PMBOK のリスクマネジメントでは,定性的リスク分析でリスク対応計画の優先順位を設定し,定量的リスク分析で数値によるリスクの等級付けを行う。定性的リスク分析で使用されるものはどれか。

問12 の解答と解説

【答え】エ

PMBOK のリスクマネジメントでは,定性的リスク分析でリスク対応計画の優先順位を設定し,定量的リスク分析で数値によるリスクの等級付けを行うとき,定性的リスク分析で使用されるものは,発生確率・影響度マトリックスである。

PMBOK では発生確率・影響度マトリックスを「各リスクの発生確率とリスクが発生した場合のプロジェクト目標に及ぼす影響度を格子状に位置づけたもの」としている。

問13 適合コストと不適合コスト

プロジェクトの品質コストを適合コストと不適合コストに分類するとき,適合コストに属するものはどれか。

問13 の解答と解説

【答え】ウ

プロジェクトの品質コストを適合コストと不適合コストに分類すると次表のようになる。

| 品質コスト | 分類 |

|---|---|

| 適合コスト | 品質保証教育訓練費 |

| 不適合コスト | クレーム調査費,損害賠償費,プログラム不具合修正費 |

問14 ソフトウェアの保守性の評価指標

品質の定量的評価の指標のうち,ソフトウェアの保守性の評価指標になるものはどれか。

問14 の解答と解説

【答え】イ

アは信頼性の評価指標,ウは移植性の評価指標,エは機能適合性の評価指標である。

問15 プロジェクト調達マネジメント

次の調達の要領で,ソフトウェア開発を外部に委託した。ほぼ計算どおりの日程で全工程を終了して受入れテストを実施したところ,委託した範囲の設計不良によるソフトウェアの欠陥が多数発見された。プロジェクト調達マネジメントの観点から,取得者が実施すべき再発防止の施策として,最も適切なものはどれか。

- 委託の範囲はシステム開発の一部分であり,ソフトウェア方式設計からソフトウェア結合までを一括して発注する。

- 前年度の実績評価を用いて,ソフトウェア開発の評点が最も高い供給者を選定する。

- 毎月 1 回の進捗確認を実施して,進捗報告書に記載されたソフトウェア構成品目ごとの進捗を確認する。

- 成果物は,委託した全工程が終了したときに一括して検査する。

問15 の解答と解説

【答え】イ

「成果物は,委託した全工程が終了したときに一括して検査する」という調達要領を,「各開発工程の区切りで工程の成果物を提出させて検査し,品質に問題がある場合は原因を特定させて,是正させる」に改める。

問16 安全性と信頼性

安全性と信頼性について,次の方針でプログラム設計を行う場合,その方針を表す用語はどれか。

方針

不特定多数の人が使用するプログラムには,自分だけが使用するプログラムに比べて,より多くのデータチェックの機能を組み込む。プログラムが処理できるデータの前提条件を文書に書いておくだけでなく,その前提条件を満たしていないデータが実際に入力されたときは,エラーメッセージを表示して再入力を促すようにプログラムを作る。

問16 の解答と解説

【答え】ア

フールプルーフ(foolproof)とは,機器の設計などについての考え方の一つで,利用者が操作や取り扱い方を誤っても危険が生じない,あるいは,そもそも誤った操作や危険な使い方ができないような構造や仕掛けを設計段階で組み込むこと。また,そのような仕組みや構造。

よく知られる例としては,正しい向きにしか挿入できない電池ボックス,ドアが完全に閉じなければ起動しない電子レンジや洗濯機,ギアがパーキングに入っていないと始動しない自動車,左右に離れたボタンやレバーを両手で同時に操作しなければ降りてこない裁断機やプレス機,人が座っていないと水を噴射しない洗浄便座などがある。

問17 リーンソフトウェア開発

リーンソフトウェア開発の説明として,適切なものはどれか。

問17 の解答と解説

【答え】イ

リーンソフトウェア開発は、トヨタ生産方式が生んだ「7 つのムダ」の基本理念を発展させたリーン生産方式を、ソフトウェア開発に適用した手法である。ソフトウェア開発に潜む ムラ(ばらつき)・ムリ(不合理・過負荷)・ムダ(付加価値のない作業) を排除することを中核に据え、生産効率と品質の最適化を追求することを目的としている。リーン(lean)は、痩せていて脂肪のないこと、無駄がなく引き締まっていることなどを意味する。

リーンソフトウェア開発を支える 7 つの原則は,次のとおり。

- ムダをなくす

- 品質を作り込む

- 知識を作り出す

- 決定を遅らせる

- 速く提供する

- 人を尊重する

- 全体を最適化する

問18 マッシュアップ

マッシュアップを利用して Web コンテンツを表示している例として,最も適切なものはどれか。

問18 の解答と解説

【答え】エ

マッシュアップとは、各々の企業が提供している Web サービスを組み合わせて、あたかも新しい 1 つの Web サービスのようにする機能・開発技法である。IT の深い知識がなくても、既存の Web サービスを組み合わせて、短期間でアプリケーション開発ができることから、新しい開発技法として注目されている。

公開されている Web サービスには、SNS やサイトの情報を取得できる API をはじめ、Google Map に代表される地図情報や画像認識、音声認識、動画関連、翻訳、EC 情報など様々なものがあり、誰でも API を介してサービスを操作することができる。一からその機能を自サイトに実装するのに比べて、簡単に目的の機能を自サイトに掲載できる利点がある。

問19 インシデント及びサービス要求管理の主な活動

IT サービスマネジメントにおける,インシデント及びサービス要求管理の主な活動はどれか。

問19 の解答と解説

【答え】イ

IT サービスマネジメントにおける,インシデント及びサービス要求管理の主な活動は,インシデントの解決とサービスの復旧である。

問20 TCO(総所有費用)

新システムの開発を計画している。提案された 4 案の中で,TCO(総所有費用)が最小のものはどれか。ここで,このシステムは開発後,3 年間使用されるものとする。

| A 案 | B 案 | C 案 | D 案 | |

|---|---|---|---|---|

| ハードウェア導入費用 | 30 | 30 | 40 | 40 |

| システム開発費用 | 30 | 50 | 30 | 40 |

| 導入教育費用 | 5 | 5 | 5 | 5 |

| ネットワーク通信費用/年 | 20 | 20 | 15 | 15 |

| 保守費用/年 | 6 | 5 | 5 | 5 |

| システム運用費用/年 | 6 | 4 | 6 | 4 |

問20 の解答と解説

【答え】ウ

提案された 4 案の TCO(総所有費用)は,次式で求められる。TCO が最小のものは,C 案である。

問21 非機能要件の使用性

非機能要件の使用性に該当するものはどれか。

問21 の解答と解説

【答え】ア

JIS X 25010:2013 において,使用性(usability)は「明示された利用状況において,有効性,効率性及び満足性をもって明示された目標を達成するために,明示された利用者が製品又はシステムを利用することができる度合い」をいう。

問22 不正競争防止法

不正競争防止法で保護されるものはどれか。

問22 の解答と解説

【答え】ウ

不正競争防止法は,事業者間の公正な競争及びこれに関する国際約束の的確な実施を確保するため,不正競争の定義や罰則について定められた法律である。

この法律の第2条6項において営業秘密とは「秘密として管理されている生産方法,販売方法その他の事業活動に有用な技術上又は営業上の情報であって,公然と知られていないものをいう。」と定められている。

事業活動用の非公開の顧客名簿は,事業活動に有用な技術上又は営業上の情報である。

問23 特定電子メール法

広告宣伝のメールを送信する場合,特定電子メール法に照らして適切なものはどれか。

問23 の解答と解説

【答え】ウ

特定電子メール法は,広告や宣伝など営利目的で送信される迷惑メール(特定電子メール)を規制し,電子メールの利用についての良好な環境を整備する目的で定められた法律である。なお,平成20年12月1日に施行された改正では,取引関係以外においては,事前に電子メールの送信に同意した相手に対してのみ,広告,宣伝又は勧誘等を目的とした電子メールの送信を許可する方式(オプトイン方式)が導入された。

問24 AES における鍵長の条件

米国の NIST が制定した,AES における鍵長の条件はどれか。

問24 の解答と解説

【答え】ア

AES(Advanced Encryption Standard)は,アメリカ合衆国の標準暗号規格として制定された共通鍵暗号方式である。暗号化と復号に同じ鍵を使用する。

アメリカの旧国家暗号規格であった DES(Data Encryption Standard)の鍵長が 56 ビットであったのに対して最大 256 ビットの鍵長を利用することが可能で強度が高くなっている(128 ビット,192 ビット,256 ビットから選択する)。日本でも「電子政府推奨暗号リスト」に掲載されているほか,無線 LAN の暗号化規格 WPA2 の暗号化方式としても採用されている。

問25 テンペスト技術

テンペスト技術の説明とその対策として,適切なものはどれか。

問25 の解答と解説

【答え】ア

テンペスト攻撃とは,ディスプレイなどから放射される電磁波を傍受し,表示内容を解析する攻撃であり,その対策として,電磁波を遮断する。